นายสุรฤทธิ์ วูวงศ์ รองกรรมการผู้จัดการใหญ่ กลุ่มเทคโนโลยี บริษัท ไอบีเอ็ม ประเทศไทย จำกัด เปิดเผยข้อมูลจากรายงานมูลค่าความเสียหายของเหตุการณ์ข้อมูลรั่วไหลประจำปี 2565 ที่ดำเนินการสำรวจโดยสถาบันโพเนมอน ภายใต้การสนับสนุนและวิเคราะห์โดยไอบีเอ็ม ซีเคียวริตี้ ประกอบด้วย

ความจริง 7 ประการ มูลค่าความเสียหายและผลกระทบเหตุข้อมูลรั่ว

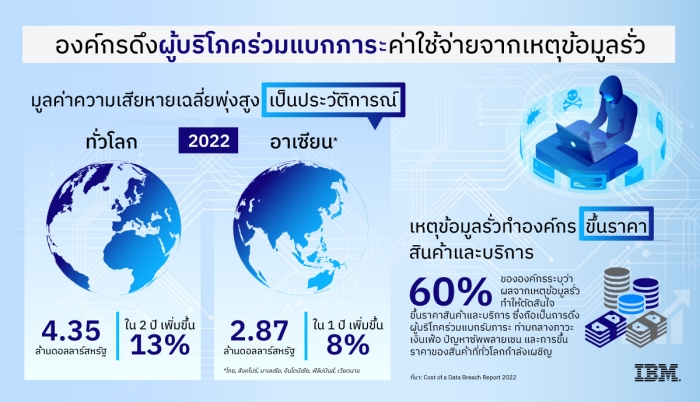

- เหตุข้อมูลรั่วทำสินค้าขึ้นราคา โดยองค์กรที่สำรวจ 60% ระบุว่าความเสียหายจากการเผชิญกับเหตุข้อมูลรั่วทำให้ตนเพิ่มราคาสินค้าและบริการ ซึ่งถือเป็นการส่งต่อค่าใช้จ่ายให้กับลูกค้า ท่ามกลางภาวะเงินเฟ้อ ปัญหาซัพพลายเชน และการขึ้นราคาของสินค้าที่ทั่วโลกกำลังเผชิญ

- มูลค่าความเสียหายอาเซียน รวมถึงไทย พุ่งสูงเป็นประวัติการณ์ โดยมีมูลค่าความเสียหายจากเหตุข้อมูลรั่วเฉลี่ย 87 ล้านเหรียญสหรัฐ หรือกว่า 106 ล้านบาท ซึ่งเพิ่มขึ้นจากปีที่ผ่านมาถึงเกือบ 8%

- จ่ายแต่ไม่จบ ผลกระทบตามหลอน ผลการศึกษาชี้ให้เห็นว่าเหยื่อแรนซัมแวร์ที่เลือกที่จะจ่ายค่าไถ่ สูญเสียค่าใช้จ่ายในเหตุข้อมูลรั่วน้อยกว่ามูลค่าความเสียหายเฉลี่ยของกลุ่มที่เลือกไม่จ่ายค่าไถ่เพียง 610,000 เหรียญสหรัฐ ซึ่งตัวเลขนี้ยังไม่รวมค่าไถ่ที่บริษัทยังต้องจ่ายด้วยเช่นกัน ชี้ให้เห็นว่าการเลือกจ่ายค่าไถ่อาจไม่ใช่กลยุทธ์ที่ได้ผลเสมอไป แถมในอีกทางยังเป็นการเพิ่มทุนสนับสนุนการโจมตีในอนาคตของอาชญากรไซเบอร์

- เฮลธ์แคร์รั้งแชมป์ เสียหายแตะเลขสองหลัก และรั้งอันดับมูลค่าความเสียหายสูงสุดต่อเนื่อง 12 ปี โดยเพิ่มขึ้นเกือบหนึ่งล้านเหรียญสหรัฐในปีที่ผ่านมา จนแตะระดับ 1 ล้านเหรียญสหรัฐ สำหรับกลุ่มอุตสาหกรรมที่มีมูลค่าความเสียหายรองลงมาคือกลุ่มการเงิน เภสัชกรรม เทคโนโลยี และพลังงาน

- ฟิชชิงสร้างความเสียหายสูงสุด โดยแม้ว่าข้อมูลรับรองตัวตนของบุคคลที่ถูกขโมยจะยังคงเป็นต้นเหตุของข้อมูลรั่วไหลที่พบมากที่สุด (19%) ตามมาด้วยฟิชชิง (16%) แต่ฟิชชิงเป็นสาเหตุที่นำสู่มูลค่าความเสียหายสูงสุด เฉลี่ย 91 ล้านเหรียญสหรัฐ

- ขาดทาเลนท์ซิเคียวริตี้ ส่งผลมูลค่าความเสียหายพุ่ง จากผลการศึกษา 62% ขององค์กรที่สำรวจที่ระบุว่าตนมีบุคลากรด้านซิเคียวริตี้ไม่เพียงพอ เผชิญมูลค่าความเสียหายจากเหตุข้อมูลรั่วเฉลี่ยมากกว่าองค์กรที่มีบุคลากรด้านซิเคียวริตี้เพียงพอเฉลี่ย 550,000 เหรียญสหรัฐ

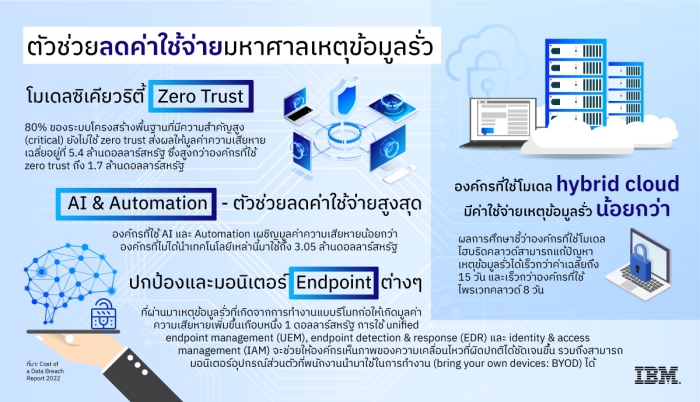

- 80% ของระบบโครงสร้างพื้นฐานที่มีความสำคัญสูง (critical) ยังไม่ใช้ zero trust ส่งผลให้มูลค่าความเสียหายเฉลี่ยอยู่ที่ 4 ล้านเหรียญสหรัฐ ซึ่งสูงกว่าองค์กรที่ใช้ zerotrust ถึง 1.7 ล้านเหรียญสหรัฐ โดยสาเหตุของเหตุข้อมูลรั่วที่องค์กรเหล่านี้เจอเป็นส่วนใหญ่คือแรนซัมแวร์และการโจมตีด้วยมัลแวร์

7 แนวทางลดมูลค่าความเสียหาย ดึงเทคโนโลยีรับมือ

- เอไอและออโตเมชัน ตัวช่วยลดสูญเสีย โดยเป็นเทคโนโลยีที่ช่วยลดมูลค่าความเสียหายจากเหตุข้อมูลรั่วได้สูงที่สุด ช่วยให้องค์กรเผชิญมูลค่าความเสียหายน้อยกว่าองค์กรที่ไม่ได้นำเทคโนโลยีเหล่านี้มาใช้ถึง 05 ล้านเหรียญสหรัฐ

- ไฮบริดคลาวด์เอื้อตรวจพบเหตุ ลดความเสียหาย ผลการศึกษาชี้ว่าองค์กรที่ใช้โมเดลไฮบริดคลาวด์สามารถแก้ปัญหาเหตุข้อมูลรั่วได้เร็วกว่าถึง 15 วัน และมีมูลค่าความเสียหายจากเหตุข้อมูลรั่วเฉลี่ย 8 ล้านเหรียญสหรัฐ ซึ่งต่ำกว่าเมื่อเทียบกับองค์กรที่ใช้พับลิคหรือไพรเวทคลาวด์เพียงอย่างเดียว ที่ต้องเผชิญมูลค่าความเสียหายจากเหตุข้อมูลรั่วเฉลี่ย 5.02 และ 4.24 ล้านเหรียญสหรัฐ นอกจากนี้สภาพแวดล้อมแบบไฮบริดคลาวด์ยังเป็นรูปแบบของระบบโครงสร้างพื้นฐานที่องค์กรที่สำรวจใช้มากที่สุด (45%)

- เพราะคลาวด์ยังไม่ปลอดภัยพอ รายงานระบุว่า 45% ของเหตุข้อมูลรั่วเกิดขึ้นบนคลาวด์ ตอกย้ำความจำเป็นที่องค์กรต้องให้ความสำคัญกับการวางแนวปฏิบัติด้านซิเคียวริตี้บนคลาวด์ โดยพบว่า 43% ขององค์กรที่ยังไม่ได้เริ่มหรือพึ่งเริ่มใช้แนวปฏิบัติด้านซิเคียวริตี้บนทุกสภาพแวดล้อมคลาวด์ของตน ต้องเผชิญมูลค่าความเสียหายจากเหตุข้อมูลรั่วมากกว่าองค์กรที่เริ่มนำแนวปฏิบัติด้านซิเคียวริตี้มาใช้แล้วถึง 660,000 เหรียญสหรัฐ

- โมเดล zero trust คือแนวทางที่จะป้องกันไม่ให้ผู้ที่ได้รับอนุญาตเข้าถึงข้อมูลสำคัญที่มีความละเอียดอ่อนได้ โดยเฉพาะในสถานการณ์ปัจจุบันที่หลายองค์กรมีรูปแบบการทำงานแบบไฮบริดทั้งจากบ้านและที่ทำงาน ภายใต้สภาพแวดล้อมไอทีแบบไฮบริดคลาวด์

- การตั้งทีม incident response (IR) คือหนึ่งในแนวทางที่ช่วยบรรเทาผลกระทบจากเหตุข้อมูลรั่วได้ดีที่สุด โดยองค์กรสามารถสร้าง playbook และทดสอบแผนการรับมือ หรือจำลองสถานการณ์และการรับมือเมื่อเกิดเหตุโจมตี เพื่อให้ทีมงานเข้าใจแนวทางและเทคนิคในการตรวจจับและตอบสนอง

- ปกป้องและมอนิเตอร์ endpoint ต่างๆ ที่ผ่านมาเหตุข้อมูลรั่วที่เกิดจากการทำงานแบบรีโมทก่อให้เกิดมูลค่าความเสียหายเพิ่มขึ้นเกือบหนึ่งล้านเหรียญสหรัฐ การใช้เครื่องมืออย่าง unified endpoint management (UEM), endpoint detection & response (EDR) และ identity & access management (IAM) จะช่วยให้องค์กรเห็นภาพของความเคลื่อนไหวที่ผิดปกติได้แม่นยำและชัดเจนขึ้น รวมถึงสามารถมอนิเตอร์อุปกรณ์ส่วนตัวที่พนักงานนำมาใช้ในการทำงาน (bring your own devices: BYOD๗ ได้

- หน้าที่ทุกฝ่ายในองค์กรซ้อมรับมือ เพราะการตอบสนองต่อเหตุได้เร็วนำสู่การลดมูลค่าความเสียหาย วันนี้ภัยไซเบอร์ไม่ใช่เรื่องของฝ่ายไอที แต่ทุกฝ่ายทั้งการเงิน การตลาด หรือแม้แต่กฎหมาย ต้องซ้อมแนวทางปฏิบัติที่ตนต้องทำเมื่อเกิดเหตุโจมตีไซเบอร์ ผ่านสถานการณ์จำลองต่างๆ